10 najczęstszych błędów

w cyberbezpieczeństwie

Czy Twój hotel je popełnia?

Wstęp

W erze cyfrowej zawsze możemy liczyć na technologie. Jednak innowacje przyniosły też nowe zagrożenia. Obecnie coraz częściej słyszymy o cyberatakach, których częstotliwość występowania stale rośnie zarówno w biznesie, polityce, jak i czasem sferze prywatnej.

Co więcej, eksperci wzywają do wzmożenia działań, a w niektórych przypadkach wręcz do reformy organizacyjnej w obszarze cyberbezpieczeństwa, ponieważ z czasem będzie z pewnością jeszcze gorzej.

Ostatnie raporty ujawniają, że od 2019 r. co najmniej 16 miliardów rekordów, w tym numery kart kredytowych, adresy domowe, numery telefonów i inne wysoce wrażliwe informacje, zostało ujawnionych w wyniku naruszeń danych.

Do zwiększenia skali cyberataków przyczyniła się również pandemia koronawirusa. Gdy strach i niestabilność gospodarcza przejęły stery, grupy cyberprzestępcze i kolejne przypadki naruszeń bezpieczeństwa znalazły się w centrum uwagi.

Od ataków phishingowych, udających informacje o pandemii, po kradzież tożsamości i ciągłe rozprzestrzenianie się złośliwego oprogramowania, od którego jedyną drogą ucieczki nierzadko okazywała się konieczność płacenia ogromnych kwot okupu.

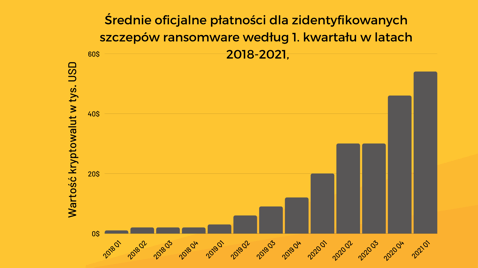

Wraz z ogromnym wzrostem aktywności przestępczych skierowanych na infekcje oprogramowaniem typu ransomware w celu czerpania korzyści finansowych, rośnie także śmiałość w wielkości kwot jakie przestępczy żądają w zamian za odblokowanie dostępu do danych i tym samym, przywrócenia operacji biznesowych w firmie. Przedstawia to poniższy wykres:

źródło:https://blog.chainalysis.com/reports/ransomware-update-may-2021

Wedle analizy chainalysis.com, wykazano, że całkowita kwota zapłacona przez ofiary oprogramowania ransomware wzrosła w 2020 roku o 311%, osiągając wartość ponad 406 mln dolarów. W 2021 roku cyberprzestępcom w ramach okupu przesłano jeszcze więcej, co złożyło się łącznie na zawrotną kwotę 765,5 mln dolarów. W 2022 roku wartość ta spadła do około 457 mln dolarów, co wciąż stanowi bardzo wysoki wynik. Widać, że firmy zwracają coraz większą uwagę na cyberbezpieczeństwo, bo po prostu im się to opłaca finansowo i wizerunkowo. Jednak w tej kwestii jest jeszcze sporo do zrobienia.

Jak możemy zauważyć, firmy nigdy dotąd nie były tak wyeksponowane na cyberzagrożenia. Tym samym cyberbezpieczeństwo należy postrzegać jako inicjatywę kluczową, obejmującą całą organizację, uwzględniając każdy jej poziom.

W tej szalejącej burzy jedną z głównych ofiar cyberataków jest branża hotelarska, co stanowi coraz częstszą przyczynę dużych strat finansowych. Świadczy o tym choćby wyrok z 2020 r. wydany przez Brytyjskiego regulatora ochrony danych osobowych ws. wycieku 339 mln kont z hotelu Marriott. Sieć musiała zapłacić aż 18,4 mln funtów (94 mln zł) kary.

W związku z powyższym, warto podkreślić faktyczną wagę dla hotelu (jak i organizacji z innych sektorów), jaką ma efektywne zarządzanie bezpieczeństwem IT a w szczególności, systematyczne identyfikowanie nieprawidłowości operacyjnych oraz podatności technologicznych. Proces identyfikacji podatności realizowany jest zwykle w sposób zautomatyzowany, tj. z wykorzystaniem wiodących silników skanujących wszystkie komponenty usług IT. Obserwacje poczynione w tym kroku weryfikowane są następnie z osobą odpowiedzialną za utrzymanie danego środowiska w celu potwierdzenia ich zasadności lub wykluczenia, jako błędnie oznaczonej.

Proces skanowania środowiska IT pod względem potencjalnych podatności daje punktowy obraz jego ogólnego poziomu bezpieczeństwa wraz z rekomendacjami dotyczącymi sposobu mitygacji zaobserwowanych nieprawidłowości. Warto jednak podkreślić, iż finalny dobór zasadnych środków ochronnych, ich późniejsza implementacja oraz nadzór nad skutecznością działania jest zawsze decyzją biznesową, podejmowaną w szerszym kontekście i z uwzględnieniem wielu innych czynników.

Jak więc widzimy, zarządzanie cyberbezpieczeństwem hotelu posiada obecnie wysoki priorytet oraz stanowi to złożony proces, w który zaangażowana jest właściwie cała organizacja. Myślenie o cyberbezpieczeństwie jako o systemie czy programie antywirusowym to zatem stanowczo za mało.

Co więcej, hotelarstwo stanowi pod tym względem branżę wyjątkową, bardzo narażoną na cyberatak (dlaczego, dowiesz się w kolejnych akapitach poniższego ebooka).

Stąd w niniejszym poradniku postanowiliśmy skupić się na najczęstszych błędach popełnianych w dziedzinie cyberbezpieczeństwa w hotelach. Mamy nadzieję, że materiał ten pozwoli na lepsze zrozumienie kwestii związanych z tą dziedziną w branży hotelarskiej, szczególnie narażonej na cyberataki ze względu na jej specyfikę.

Owocnej lektury!

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(2).png)

“Mnie to nie dotyczy”

Pierwszy błąd, który na wstępie przekreśla właścicielom lub managerom hoteli szansę na skuteczne przeciwdziałanie zagrożeniom, to mechanizm wyparcia czyli założenie, że “mnie to nie dotyczy”. Uważasz, że hakerzy atakują tylko duże sieci? Błąd - te cyberataki są po prostu najbardziej medialne i najgłośniej się o nich mówi.

Cyberbezpieczeństwo to kwestia hotelu każdej wielkości, który korzysta z technologii. Jedyna różnica polega na tym, że duże hotele stać na płacenie okupu czy kar i odszkodowań. Natomiast mniejsze i średnie organizacje może to doprowadzić do bankructwa.

Zatem jeśli wciąż uważasz, że będąc właścicielem butikowego ośrodka czy pensjonatu z kilkunastoma pokojami nie stanowisz potencjalnego celu dla grup (cyber) przestępczych, przemyśl to. Wiedz, że jeśli korzystasz z technologii informatycznych, to eksponuje Twój hotel na realne zagrożenia, a nie, tak jak może Ci się to wydawać, fantazje z filmów sci-fi. Wiadomo, że o hakerach krąży wiele legend. Tymczasem, choć zawód ten jest bezsprzecznie wątpliwy moralnie, to bardzo atrakcyjny finansowo, przez co także bardziej powszedni niż by mogło się wydawać.

Wielu z nich pracuje dla organizacji rządowych, dla banków czy dla Twojej konkurencji. Hakerem może stać się nawet Twój obecny pracownik z działu księgowości. Niemożliwe? A co by się stało, gdyby główna księgowa zostawiła hasło do systemu finansowo-księgowego na żółtej karteczce przy monitorze i ktoś inny, powodowany ciekawością, sprawdziłby lub nawet opublikował wynagrodzenia całej kadry?

Najważniejsze jest zrozumienie, że słowo „haker” przestało być zarezerwowane dla wysokiej klasy specjalistów, skupionych na działaniach w odległym świecie. Może okazać się nim każdy – często czyni go okazja lub nieetyczna intencja. Im szybciej otworzysz się na ten fakt, tym efektywniej przygotujesz się na każdy wypadek w drodze rozwoju Twojego hotelu. Jest to pierwszy krok do uniknięcia realnego zagrożenia.

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(3).png)

Nieprzeszkoleni pracownicy

Od zawsze powtarza się, że w kwestii ochrony technologii i zasobów informacyjnych najsłabszym ogniwem jest człowiek. Nie bez powodu. By w sposób nieautoryzowany dostać się do pomieszczenia technicznego, czasem wystarczy... poprosić o klucz na recepcji (to wydarzyło się naprawdę!) Po bardziej spektakularne historie odsyłamy do postaci jednego z największych hakerów, jakim był Kevin Mitnick. Sam o sobie mówi, że łamał ludzi, a nie hasła. Oczywiście niedosłownie.

Skoro najsłabsze ogniwo to człowiek, budowanie wśród kadry hotelowej świadomości o najważniejszych zagrożeniach w jej otoczeniu biznesowym ma znaczenie krytyczne. Dzięki niej zachowana zostanie czujność w sytuacjach stresujących, bazujących na sile autorytetu, nawyku czy znużeniu. Tutaj warto podkreślić, że managerowie hotelu również powinni być objęci specjalnym programem szkoleniowym. Poza zagrożeniami i sposobami ochrony należy bowiem rozumieć, jaką rolę odgrywa cyberbezpieczeństwo w procesie zarządzania ryzykiem biznesowym.

Podsumowując, szkolenia pracowników stanowią kluczowy aspekt dbania o cyberbezpieczeństwo. W ich przygotowaniu warto zadbać o poniższe punkty:

- Po pierwsze, ustal protokół cyberbezpieczeństwa dla każdej grupy pracowników (np. ze względu na funkcje biznesowe).

- Osoby pracujące zdalnie warto potraktować jako oddzielną grupę,.

- Po drugie, zadbaj o ustandaryzowanie informacji w zakresie identyfikowania zagrożeń oraz sposobów przeciwdziałania im w celu skoncentrowania się na zagadnieniach o najwyższym priorytecie.

- Po trzecie, zadbaj, by zakres szkolenia był systematycznie aktualizowany. Materiał musi bowiem nadążać za zmianami w profilu zagrożeń danego hotelu, jak również za rozwojem metod stosowanych przez hakerów.

Pamiętaj, że głównym celem szkoleń jest zapewnienie kadrze pełnego zrozumienia niebezpieczeństw, które dotyczą bezpośrednio ich otoczenia biznesowego. Dopiero wtedy będzie można efektywnie identyfikować, przeciwdziałać bądź ograniczać skutki potencjalnych ataków. Ponadto, nawet w przypadku udanego ataku na hotel i w konsekwencji np. wycieku danych osobowych, istnieje duże prawdopodobieństwo zmniejszenia potencjału kary ze względu na spełnienie wymogu dotyczącego oczekiwanych praktyk w zakresie zarządzania bezpieczeństwem IT.

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(4).png)

Brak wiedzy o krytycznych zasobach i sposobie przetwarzania danych

Kadra menadżerska zwykle doskonale zdaje sobie sprawę, które procesy biznesowe są kluczowe lub jakie zasoby stanowią najważniejszą wartość dla hotelu. U osób odpowiedzialnych za bezpieczeństwo IT ogromną rolę powinna odgrywać umiejętność dekompozycji procesów biznesowych na usługi IT. Świadomość, które usługi informatyczne umożliwiają realizowanie najważniejszych procesów biznesowych może okazać się przyczyną dalszego sukcesu lub ostatecznej porażki Twojego hotelu.

To nie przesada. Istnieje 50% prawdopodobieństwa, że małe lub średnie przedsiębiorstwo doświadczy przynajmniej jednego cyberataku (źródło: „SME Cybersecurity Report”, Senseon, czerwiec 2019). Myślisz, że to nie dużo? Może się tak wydawać, jednak statystycznie jest to liczba oszałamiająca. Pomyśl o tym w ten sposób. Przystępujesz do konkursu, w którym bierze udział cała Polska i masz 50% szans na wygraną, w skali krajowej! A teraz przełóż to sobie na fakt, że w skali krajowej Twoja firma ma 50% szans, żeby zostać zaatakowaną. Co więcej, aż 10% firm z sektora MŚP upada po skutecznym ataku (źródło: badanie „Zogby Analytics”, National Cyber Security Alliance, wrzesień 2019).

W przypadku branży hotelarskiej jest jeszcze gorzej, ponieważ jest ona szczególnie atrakcyjna dla grup cyberprzestępczych ze względu na istotność i szczegółowość informacji o gościach oraz stosunkowo łatwy dostęp do infrastruktury IT (np. atakujący może być gościem korzystającym z hotelowej sieci bezprzewodowej).

W celu osiągnięcia maksymalnej skuteczności musisz wiedzieć, co chcesz chronić i jaką to ma realną wartość dla Twojego ośrodka. Dzięki temu wykryjesz, gdzie leży próg opłacalności inwestycyjnej w rozwiązania z obszaru cyberbezpieczeństwa. Dopiero wtedy będziesz gotowy/-a na każdą ewentualność.

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(5).png)

Brak planu działania w przypadku kryzysu

Nikomu tego nie życzymy ale to bardzo prawdopodobne, że prędzej czy później doświadczysz incydentu z obszaru bezpieczeństwa IT. Szacuje się, że coś takiego spotka 50% firm MŚP (źródło: „Small Business Guide”, National Cyber Security Center, październik 2017). Branża hotelarska znajduje się zaś w pięciu najczęściej atakowanych sektorach gospodarki.

Świetnym sposobem, który pomoże Ci ograniczyć negatywne skutki dla hotelu i jednocześnie zachować zimną krew podczas chwili grozy, jest stworzenie strategii reagowania na zagrożenia w biznesowo najważniejszych obszarach. Zwykle ma to formę dokumentu który w sposób ogólny, ale precyzyjny określa sposób postępowania w chwili gdy możliwość realizacji procesów biznesowych została zakłócona bądź zupełnie przerwana. Tworząc taki dokument, uwzględnij następujące elementy:

- Zinwentaryzuj procesy biznesowo krytyczne i zdekomponuj je na zasoby IT.

- Ustal wymagania biznesowe dla wszystkich komponentów usług IT.

- Zweryfikuj bieżącą konfigurację wszystkich urządzeń IT pod względem spełnienia powyższych wymagań, jeśli nie, opracuj i wdroż plan naprawczy.

- Do każdego z komponentu usług IT powinien być opracowany plan reagowania na wypadek awarii lub pogorszenia jakości działania. Plany te powinny jednoznacznie wskazywać role oraz ich odpowiedzialności w procesie przywracania usługi do działania.

- Instrukcje wykonawcze lub procedury przywracania usług IT do działania powinny być jednoznaczne i na tyle precyzyjne, aby mogła je zrealizować każda osoba z obszaru IT.

- Weryfikuj okresowo aktualność posiadanych procedur przywracania usług IT. Wraz z rozwojem biznesowym następuje rozwój technologiczny, który może nie zostać uwzględniony w dokumentacji.

Choć sam dokument nie uchroni Cię przed potencjalnym zagrożeniem, jego poprawne przygotowanie i efektywne zaangażowanie ról w proces pozwoli wykrywać incydenty wcześniej, odpowiednio reagować i tym samym skuteczniej ograniczać negatywne skutki. A to już brzmi prawie jak kontrola sytuacji, prawda?

Dlatego pamiętaj, zapewnienie cyberbezpieczeństwa Twojemu hotelowi to nie tylko odpowiednie narzędzia informatyczne, ale także (a może przede wszystkim) dobrze działające procesy. I to nie ogranicza się jedynie do IT, koniecznym jest rozszerzyć tę myśl na całą organizację.

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(6).png)

Działanie krótkoterminowe

Niestety nawet przy wdrożeniu odpowiednich procesów, systemów i szkoleniu pracowników, należy pamiętać, że muszą to być akcje cykliczne, poddawane ciągłej ewaluacji. Tej pracy nie można zrobić raz na zawsze. Technologia – oraz towarzyszące jej wyzwania – zmienia się dosłownie każdego dnia. Największe hotele mają już tego świadomość. Dlatego aspekt cyberbezpieczeństwa stanowi stały element strategii ich rozwoju, a ryzyka technologiczne i informacyjne należą do podstawowych kategorii rozważanych w tle do powstających inicjatyw.

Jest to świetna praktyka, która wcale nie wymaga obszernego zaplecza dokumentacji i wielowarstwowych procedur. Wystarczy gotowość do postawienia kilku istotnych pytań oraz udzielenia odpowiedzi, jakie następnie posłużą do wyznaczenia konkretnych celów i sposobu ich weryfikowania. To może być tak proste!

.png)

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(7).png)

Zignorowanie bezpieczeństwa w relacjach z zewnętrznymi dostawcami

Czy wiesz, że niejeden cyberatak na hotel nie był spowodowany błędem wewnętrznego pracownika (oczywiście pod warunkiem, że kadra była dobrze przeszkolona w zakresie cyberbezpieczeństwa), ale poprzez włamanie do urządzeń typu Point of Sale (POS), czyli punktów styku z zewnętrznymi dostawcami.

Tym samym partnerskie organizacje są jednym z obszarów, który bez odpowiedniej kontroli może narazić Twoj ośrodek na wszelkie możliwe ryzyka prawne, wizerunkowe czy finansowe.

Czasem można mieć mylne przekonanie, że podpisana umowa gwarantuje jakość i dbałość w realizacji usługi na oczekiwanym przez nas poziomie. W życiu jednak bywa różnie, dlatego warto prewencyjnie zadbać o to, aby ustalenia zawierały kilka obowiązkowych elementów. Wszak w kluczowym momencie różnica w definicji pomiędzy „czasem na podjęcie reakcji” a „czasem na naprawę usterki” może okazać się kluczowa.

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(8).png)

Zapomnienie o bezpieczeństwie i kompletności logów systemowych

Przypuśćmy, że trudno, stało się. Doświadczyłeś incydentu bezpieczeństwa, jednak Twoje wcześniejsze przygotowanie pozwoliło przetrwać chwile grozy i w konsekwencji opanować sytuację. Teraz czas na inwestygację i poszukiwanie źródła zagrożenia, wyjaśnienie przyczyn i opracowanie środków zaradczych na przyszłość. I tu nagle stajesz z rozłożonymi rękami, ponieważ nie posiadasz logów z systemowych dzienników zdarzeń – zostały skasowane lub nie było ich wcale.

Ale chwila, na szczęście masz backup sprzed tygodnia. Niestety odzyskane logi są bezużyteczne, ponieważ:

- nie rejestrowały wszystkich istotnych informacji,

- nie utrzymujesz pełnej rozliczalności użytkowników w systemach IT.

Choć udało Ci się przetrwać incydent, to z uwagi na nieprawidłowo zaprojektowany proces zarządzania logami systemowymi nie możesz dobrze zabezpieczyć się przed podobnymi przypadkami w przyszłości. Co równie istotne, zostałeś/-łas pozbawiony/-a materiału w dalszym postępowaniu wyjaśniającym, np. z udziałem odpowiednich do tego celu służb.

.png)

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(9).png)

“Kopia bezpieczeństwa? Po co?”

Kiedyś mówiło się, że ludzie dzielą się na dwie kategorie - pierwsza to ci, co robią backup, a druga to ci, co będą go robić. I w zasadzie tą sentencją zakończymy ten punkt, ponieważ w niej zawarte jest wszystko. Zachęcamy tylko, aby istotności procesu zarządzania kopiami bezpieczeństwa w Twoim hotelu nie weryfikować w boju. Lepiej zrobić to w kontrolowanych warunkach z pewnymi założeniami.

.png)

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(10).png)

Wykorzystywanie narzędzi o niezweryfikowanej skuteczności

Masz już plan, wiesz, co i jak chcesz chronić, a może nawet jakie zmiany mogą wpłynąć na Twój hotel. Pozostało jedynie zrealizować inwestycje w technologie odpowiedzialne za zapewnienie cyberbezpieczeństwa. I tu pojawia się odwieczne pytanie: jakie?

Obecnie na rynku jest dostępny szeroki wybór rozwiązań. Problem stanowi ich (odpowiedni!) wybór. Warto pamiętać, że dobre rozwiązania nie zawsze muszą być drogie, a niektóre są nawet darmowe. Ważne, aby korzystać z technologii znanych i docenionych producentów, którzy zapewnią stabilność, ale także odpowiednie wsparcie.

Oznacza to, żeby unikać oprogramowania niesprawdzonego, z promocji lub ściągniętego z internetu bez odpowiedniego researchu.

Decydując się na właściwe narzędzie, weź przede wszystkim pod uwagę własne potrzeby - chodzi o to, by mieć system, który będzie dostosowany do specyfiki Twojej firmy/branży (jest to złota zasada, choć w tym wypadku mówimy też wprost o hotelach, które działają w warunkach szczególnie trudnych pod względem zapewnienia cyberbezpieczeństwa, dlatego jest to tym bardziej istotne).

Ponadto warto też, by wybrane przez Ciebie narzędzie miało możliwość automatyzacji całego procesu zarządzania cyberbezpieczeństwem. Wszak nie chodzi tu jedynie o program, ale o całą procedurę.

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(11).png)

“Ups… Nie mam analizy ryzyka”

Na zakończenie listy 10 najczęstszych błędów w obszarze cyberbezpieczeństwa hoteli chcemy pokazać pewną cenną perspektywę, zaczerpniętą z dobrych praktyk dużych sieci hotelarskich. Kierownictwo każdego ośrodka (bez względu na jego wielkość) powinno dążyć do osiągnięcia równowagi między kosztem inwestycji w bezpieczeństwo a realną wartością chronionego zasobu oraz stratami, jakie potencjalnie może przynieść dane zagrożenie.

Innymi słowy, bezpieczeństwo nie jest celem samym w sobie. Cel stanowi wspieranie (jedynie i aż) realizacji strategii rozwoju hotelu, by świadomie podejmowane decyzje uwzględniały zależność pomiędzy wartością inwestycji a kosztem materializacji zagrożenia.

W związku z powyższym musisz zaplanować proces ciągłego nadzoru nad poziomem bezpieczeństwa zasobów, jakie chcesz chronić. Zgodnie z cyklem Deminga (Zaplanuj – Wykonaj – Sprawdź – Popraw) trzeba okresowo weryfikować i w razie konieczności usprawniać mechanizmy ochronne, niezależnie czy mówimy o technologii, czy o procesach, które z jej wykorzystaniem tworzą Twój biznes.

Tymczasem mniejsze i średnie hotele często zapominają bądź rezygnują z tego ćwiczenia ze względu na pozornie małą wartość dodaną. O ile nadmiarowe inwestycje w niepotrzebne technologie można argumentować na wiele sposobów, tak w przypadku zakupu rozwiązania, które nie będzie dostosowane do potrzeb biznesowych i zawiedzie w chwili ataku, może okazać się, że chybiona inwestycja przyczyni się do upadku Twojego hotelu. I tym gorzej, jeżeli zainwestują w technologie i szkolenia. Bez analizy ryzyka są to bowiem zmarnowane pieniądze.

.png?width=150&height=126&name=Kopia%20hotele%20kreacje%202%20(12).png)

Bonus: Case study

Zabezpieczenie hotelu przed cyberatakami nie jest sprawą łątwą. Wbrew pozorom nie wystarczy tu program antywirusowy, ani nawet bardziej zaawansowane oprogramowanie. Cyberbezpieczeństwo to nie tylko technologia, ale także, a może przede wszystkim, procesy i edukacja. Dlatego też postanowiliśmy dodać bonusowy 11 punkt w postaci case studies z naszego doświadczenia.

W 2021 roku mieliśmy przyjemność współpracować z 2 Klientami z branży hotelarskiej, u których przeprowadziliśmy wdrożenie naszego systemu i know-how. W trakcie współpracy wykryliśmy następujące zagrożenia i zaproponowaliśmy poniższe rozwiązania:

.png?width=1200&height=300&name=blog%20(4).png)

Wawel Queen Hotel

W dzisiejszych czasach branża hotelarska, w związku z jej coraz większym zdigitalizowaniem, jest jedną z najbardziej narażonych na cyberataki.

Co więcej, restrykcyjne wymagania względem ochrony danych, jak np. RODO, wymagają od hoteli najwyższego poziomu bezpieczeństwa systemów IT. Dlatego należy dołożyć wszelkich starań, by ograniczyć ryzyko cyberataków do minimum. Przeprowadzony test bezpieczeństwa uzmysłowił nam wiele zagrożeń, których nie byliśmy wcześniej świadomi.

Nasze spojrzenie na bezpieczeństwo danych, wielokrotnie o wrażliwym charakterze, uległo diametralnej zmianie. To oczywiste, że proces budowania bezpieczeństwa w IT jest procesem ciągłym i dotyka całej organizacji. Dzięki systemowi CyberStudio lepiej rozumiemy, co musimy poprawić w pierwszej kolejności. Oznacza to, że system nie tylko wykrywa obecne czy potencjalne zagrożenia, ale także daje odpowiedzi, jakie rozwiązania powinno się zastosować na przyszłość.

Metropolitan Boutique Hotel

Przeprowadzony przez firmę audyt bezpieczeństwa pozwolił nam dokonać swoistej inwentaryzacji zagrożeń w IT. Dzięki systemowi CyberStudio udało się naszemu zespołowi IT zdefiniować i wyeliminować nieprawidłowości oraz wdrożyć uzasadnione poprawki w modelu bezpieczeństwa posiadanych systemów IT. Oznacza to, że system nie tylko wykrywa obecne czy potencjalne zagrożenia, ale także daje odpowiedzi, jakie rozwiązania powinno się zastosować na przyszłość.

Polecamy rozważenie użycia systemu CyberStudio hotelom bez względu na wielkość i użytkowane zaangażowanie systemów informatycznych w przetwarzaniu danych w codziennej pracy.

System został zainstalowany w celu uniknięcia zagrożeń i zabezpieczenia hotelu przed:

- problemami związanymi z przechowywaniem danych,

- naruszenia poufności,

- zagrożeniem integralności chronionych zasobów informacyjnych.

Tobie też możemy pomóc. Sprawdź jak zabezpieczony jest Twój hotel dzięki darmowemu bezpłatnemu audytowi cyebrbezpieczeństwa. Zajmie Ci to 10 minuto, a możesz ustrzec swoją firmę przed wieloma zagrożeniami.

Nie czekaj, sprawdź czy Twój hotel jest dobrze chroniony już dziś.